BegriffeIm folgenden bezeichnet:

Weiteres ...

|

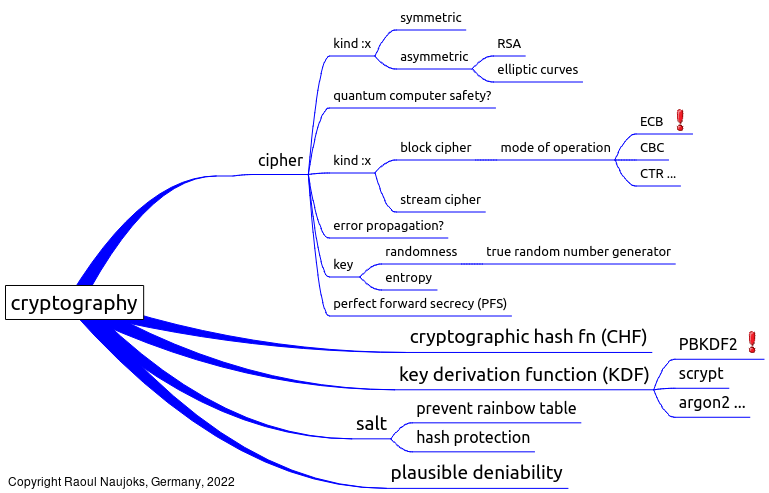

Mindmap zur Kryptografie

|

Die Verschlüsselung von Daten ist elementar für den Datenschutz. Sowohl bei der Kommunikation als auch bei Speichermedien wie Festplatten.

Der Schutz durch Verschlüsselung ist jedoch gefährdet durch

Im Alltag dürften manipulierte Systeme und menschliche Fehler das weitaus größte Problem sein. Mangelhafte Implementierung, z.B. bei der Verwendung von Zufallswerten zur Schlüsselgenerierung, spielt sicher auch eine Rolle. So etwas kann jedoch durch Audits der Software weitgehend vermieden werden.

Alle üblichen Betriebssysteme wie Microsoft Windows, Linux, Android und die von Apple sind grundsätzlich unsicher. Inzwischen gilt das auch für Teile der Hardware, vorwiegend wenn diese eigene Software, sog. Firmware, besitzt. Diese ist oftmals auch Fehlerhaft.

Ein Verzicht auf diese komplexen und fehlerhaften Systeme ist i.d.R. nicht sinnvoll unmöglich. In vielen Fällen ist es jedoch möglich, diese Systeme isoliert (Air-Gap) zu betreiben oder eine Verbindung zu Außennetzwerken wie dem Internet ausschließlich überwacht über sichere (möglichst einfache) Hardware zu ermöglichen.

Es gilt: Guter Datenschutz auf üblichen Systemen, die mit üblichen Mitteln mit dem Internet verbunden sind ist schwer zu gewährleisten. Exzellenter Datenschutz garnicht.

Unterwanderte Algorithmen sind schnell Gegenstand von Verschwörungstheorien. Das solche Gedanken nicht grundsätzlich abwegig sind ist jedoch durch vergangene Ereignisse wie die Operation Rubikon belegt.

Abgesehen von heute oft eher geringeren Performance-Verlusten kann eine gute Festplattenverschlüsselung ein guter Schutz sein, wenn der ausgeschaltete Computer abhanden kommt. Ein Großteil der Gefahr geht jedoch in der Regel im eingeschalteten Zustand bei Verbindung mit dem Internet aus.

Achtung: Wird bei modernen SSD-Festplatten, USB-Speichersticks etc. ein einmal verwendetes unsicheres Passwort nachträglich durch ein sicheres ersetzt, bleibt in der Regel ein erhöhtes Risiko, dennoch einen Zugang über das alte, unsichere Passwort zu erlangen. Grund ist, dass Daten in der Regel nicht gezielt überschrieben werden können.

Ohne Zweifel: Open-Source kann ein elementarer Baustein zur überprüfbaren Sicherheit und zur Sicherheit durch Fehleraufdeckung sein. "Security through obscurity" ist weniger wünschenswert.

Open-Source ohne entsprechende Überprüfung und Sicherstellung, dass dann genau die geprüften Open-Source-Quellen eingesetzt werden, kann keine hinreichende Sicherheit bieten.

Absolut unberechtigt ist die Annahme, Linux sei grundsätzlich sicherer vor bösartigen Manipulationen als z.B. Microsoft Windows. Statistisch gesehen mag das dennoch der Fall sein. Insbesondere weil es sich für Hacker weniger lohnt, ein Linux-Desktop-OS anzugreifen das kaum Verbreitung hat.

Besonders dumm ist es, dass immer noch X11 eingesetzt wird. Das ermöglicht es i.d.R. jedem beliebigen Programm, auch ohne Superuser-Rechte, Tastatur- und Mauseingaben mitzuschneiden, auf die Zwischenablage zuzugreifen oder Bildschirminhalte anderer Programme zu kopieren. Schlimmer geht nimmer. Wayland, vielleicht auch X11-Security-Extensions, können ein Ausweg sein. Beides hat sich aber bislang nicht durchgesetzt.

Alleine die Tatsache, dass Linux-Systeme größtenteils auf Open-Source-Quellen basieren, ist keinerlei Gewähr für Fehlerarmut und Sicherheit (siehe "Die Open-Source-Sicherheits-Illusion").

Um eine Überprüfung der Open-Source-Quellen zu begünstigen sollte die Menge an Source-Code möglichst gering sein. Dies ist insbesondere bei Microkernel-Betriebssystemen gegeben. Übliche riesige, monolithische Linux-Kernel, die es dann zu allem Überfluss noch in unüberschaubar vielen Konfigurationen gibt, sind genau das, was man dazu nicht braucht.

Unabhängig von der allgemeinen Qualität von Veracrypt und der ggf. vorteilhaften plausiblen Abstreitbarkeit (Plausible Deniability) durch versteckte innere Container sind m.E. die Schlüsselableitung und das Handling bei abweichender Einstellung des PIM (Personal Iterations Multiplier) dringend verbesserungswürdig.

Veracrypt nutzt als Key Derivation Function PBKDF2. Angesichts der Tatsache, dass PBKDF2 durch Spezialhardware wesentlich leichter zu brechen ist als Argon2 oder auch als Scrypt, sollte zumindest Argon2 alternativ angeboten werden. Der gewählte Algorithmus sollte dabei im Header ebenso gespeichert werden, wie es beim PIM wünschenswert ist. Dieses bei jeder Freigabe - die nicht durch ein Script gesteuert wird - eingeben zu müssen ist ergonomisch grauenhaft. Die Speicherung sollte selbstverständlich so erfolgen, dass bei Verwendung eines inneren Containers die plausible Abstreitbarkeit nicht nennenswert beeinträchtigt wird. Dies ist problemlos möglich. Den PIM als zusätzlichen Faktor zum Passwort und somit indirekt als Teil des Passwortes zu verwenden entfällt dann allerdings zumindest teilweise. Dies kann jedoch stets durch ein geringfügig längeres Passwort kompensiert werden.

Um eine vergleichsweise schwache Schlüsselableitung zu kompensieren kann im Prinzip ein sehr großer PIM gewählt werden. Darunter leidet aber die Performance, insbesondere auf schwacher Hardware. Ein normaler PC muss gegenüber von Spezialhardware einen unverhältnismäßigen Rechenaufwand betreiben, was z.B. bei Argon2 so nicht der Fall ist. Grundsätzlich soll zur Kompensation der schwachen Schlüsselableitung bei Veracrypt ein möglichst langes Passwort verwendet werden. Dies ist in der Praxis jedoch auch keine brauchbare Lösung wenn es manuell gemerkt oder zumindest eingegeben werden muss. Die einzig sinnvolle Lösung ist in diesem Fall eine bessere Schlüsselableitung.

Quellen u.a.:

Security Evaluation of VeraCrypt, 30.11.2020, BSI (Bundesamt für Sicherheit in der Informationstechnik)

#Veracrypt #PBKDF2 #Argon2 #Schlüsselableitung #PIM #Kritik #Ergonomie

Stand 2022-11-15/ Update 2022-11-24 - Copyright 2022 Raoul Naujoks, Braunschweig, Deutschland

Stand 2022-11-15/ Update 2022-11-24 - Copyright 2022 Raoul Naujoks, Braunschweig, Deutschland